Ich habe es nicht nur beruflich mit Linux zu tun, ich helfe auch privat gerne mal einem, der einen Server, für welchen Grund auch immer, einsetzt. Es gibt solche, die installieren keine Updates, weil sie dies nicht wollen – die Geschichte mit den Sicherheitsupdates wollen sie nicht verstehen. Dann gibt es auch solche, die mieten sich einen Server und installieren keine Updates, weil sie glauben, der Vermieter tue dies von sich aus – genau dies ist aber nicht der Fall. Andere wiederum installieren alle paar Monate mal Updates. Kritische Sicherheitslücken werden aber recht schnell ausgenutzt – da sieht sich jetzt kein Angreifer einen einzelnen Server an, ob dieser ausnutzbare Lücken hat – es geschieht automatisch über Scripts, die das Internet durchsuchen.

Wir kennen die Geschichte – man verbindet sich via SSH mit dem Server, wird zum Benutzer root oder startet das Update via sudo:

su

apt update

apt upgradesudo apt update

sudo apt upgradeSicherheitsupdates lassen sich unter Debian (und auf Debian basierenden Linux-Distributionen, wie etwa Ubuntu, Linux Mint und Co.) auch automatisch installieren – dies erfordert nicht viel Arbeit.

unattended-upgrades installieren

Die Software wird entweder als root auf dem Terminal installiert oder eben über die grafische Oberfläche Synaptic:

apt update

apt install unattended-upgradesNach der Installation des Paketes gilt es, das System grundlegend zu konfigurieren – ebenfalls als root auf dem Terminal:

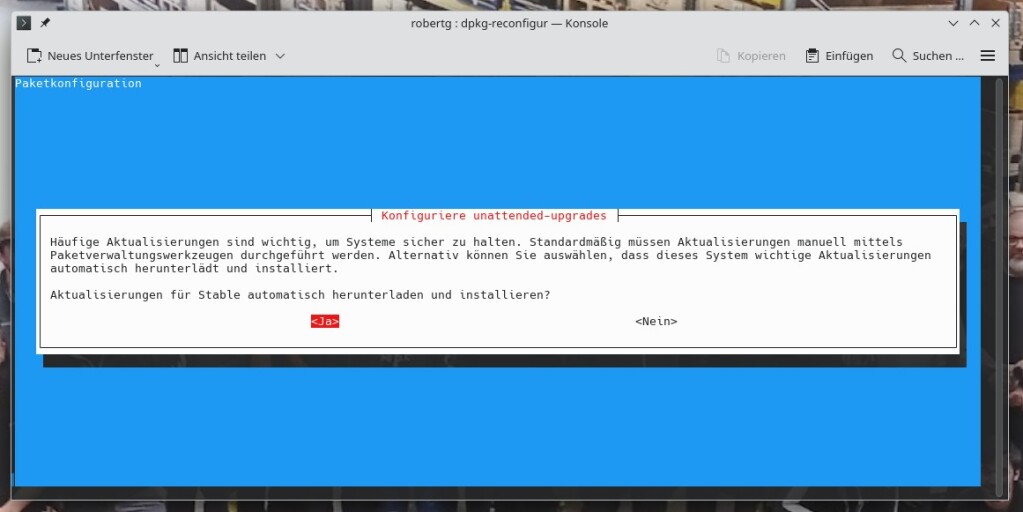

dpkg-reconfigure unattended-upgrades

Mit der Tabulator-Taste wechseln Sie auf „Ja“ oder „Yes“ und bestätigen mit Eingabe. Damit wäre die Grundkonfiguration abgeschlossen, jetzt können Sie die Software anpassen – ohne weitere Konfiguration aktualisiert die Software das System einmal täglich automatisch. Die Software lässt sich aber auch anpassen, jetzt wollen wir uns erst einmal ansehen, ob die täglichen Updates installiert sind:

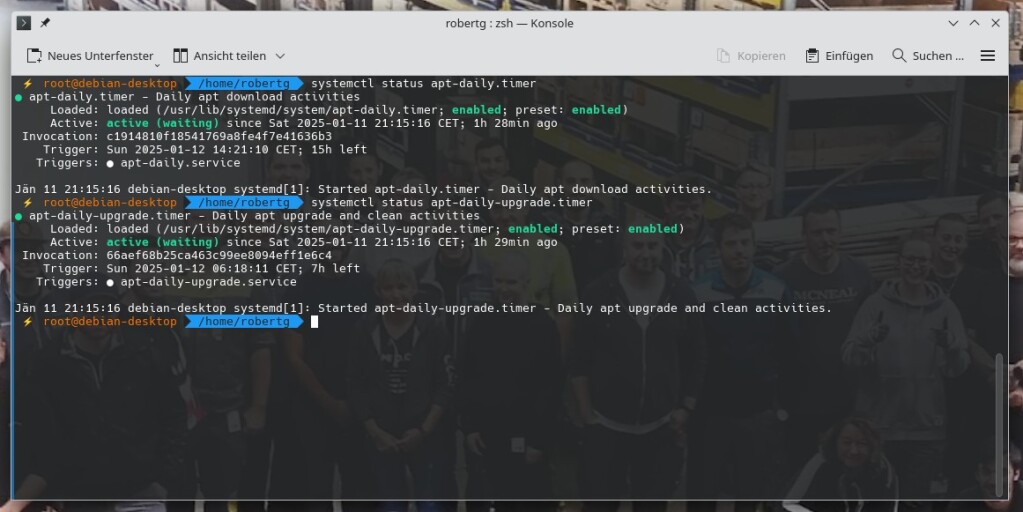

systemctl status apt-daily.timer

systemctl status apt-daily-upgrade.timer

Die Einträge „loaded“ und „enabled“ bestätigen das automatische Aktualisieren des Systems. Jetzt lässt sich natürlich auch testen, ob die Software so funktioniert, wie sie soll:

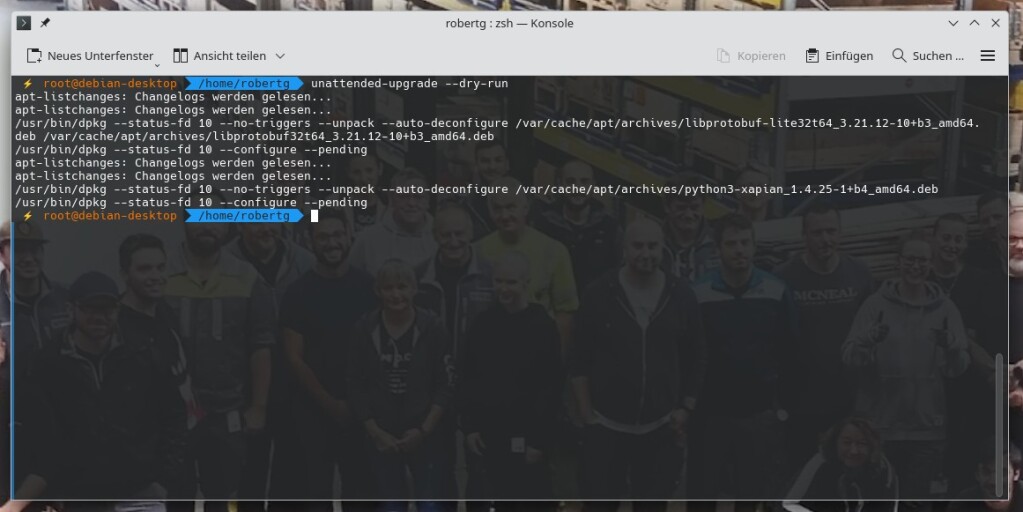

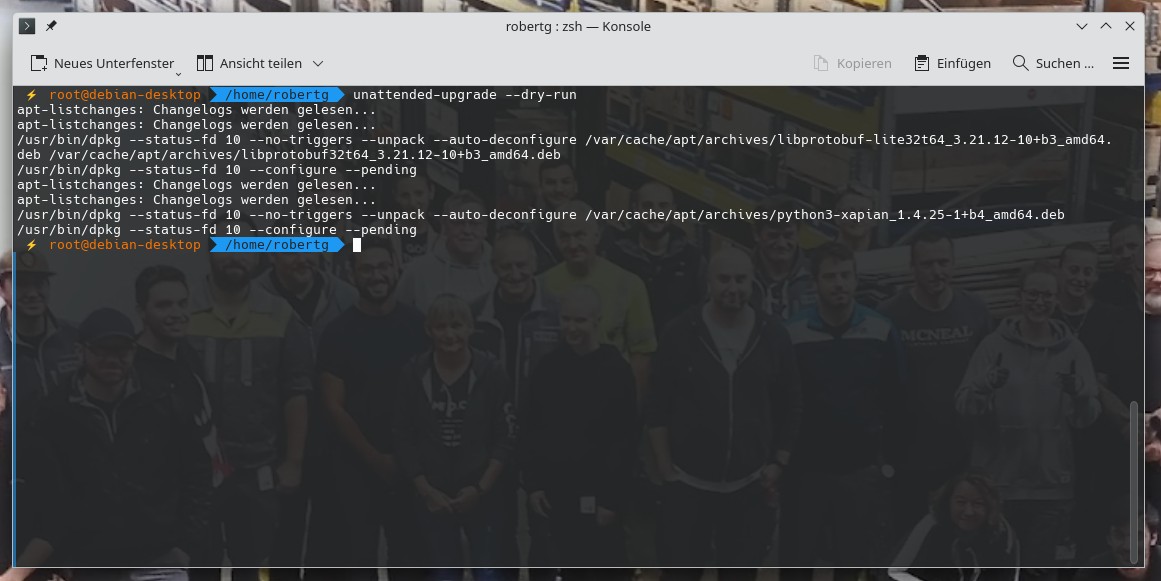

unattended-upgrade --dry-run

Dass die Paket-Listen aktualisiert werden – apt update -, wird nicht angezeigt, aber die Installation der Pakete „libprotobuf-lite32t64_3.21.12-10+b3_amd64.deb python3-xapian_1.4.25-1+b4_amd64.deb„. Dies passiert natürlich nicht wirklich, es ist nur ein Test.

Wir können uns die vergangenen automatischen Updates mit folgendem Befehl ansehen:

less /var/log/unattended-upgrades/unattended-upgrades.logDie Ausgabe beenden Sie mit q. Mit (natürlich als root, hat man mit Vim so seine Schwierigkeiten, kann man auch etwa Nano benutzen):

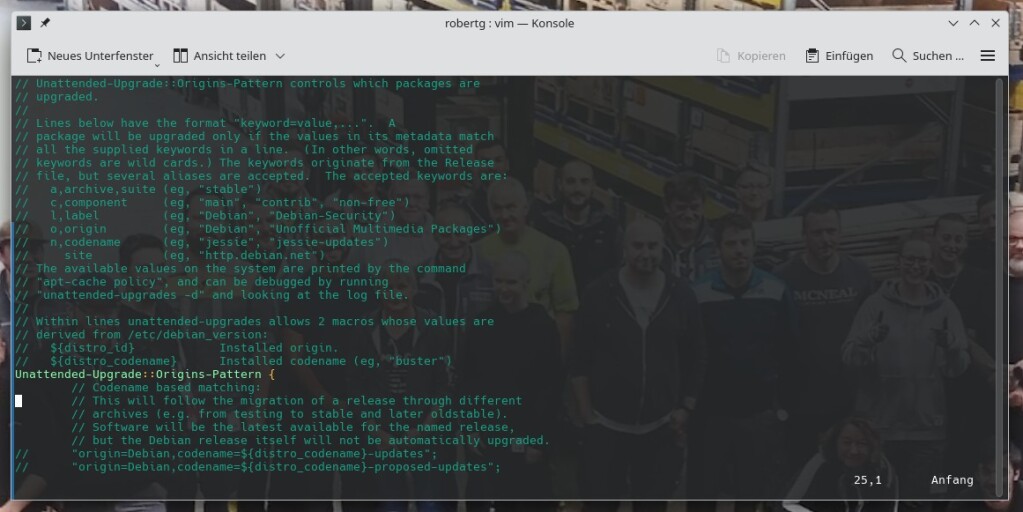

vim /etc/apt/apt.conf.d/50unattended-upgrades

Hier findet sich etwa:

# Unattended-Upgrade::Mail ""Entfernen Sie hier die Raute „#“ und setzen unter Anführungszeichen Ihre Mail-Adresse, erhalten Sie die Bestätigung installierter Updates per E-Mail:

Unattended-Upgrade::Mail "robert.goedl@gmail.com"# Unattended-Upgrade::Automatic-Reboot "true";Entfernen Sie hier die Raute, wird das System bei Kernel-Updates automatisch neu gestartet.

# Unattended-Upgrade::Automatic-Reboot-Time "02:00";Entfernen Sie hier die Raute und geben unter Anführungszeichen eine Uhrzeit an, wird nach einem Kernel-Update das System in der angegebenen Uhrzeit neu gestartet.

Nach Änderungen starten Sie die Software natürlich neu:

systemctl restart apt-daily.timer

systemctl restart apt-daily-upgrade.timerHin und wieder sollten Sie das System natürlich trotzdem manuell neu starten.

Noch keine Reaktion