Wenn es um das Thema Sicherheit geht, stehen Exploits ganz vorne. Bei Exploits handelt es sich um Sicherheitslücken, die gerade erst bekannt wurden und ausgenutzt werden können. Auch unter Linux gibt es solche Exploits. Meist hält man zwar sein Betriebssystem aktuell – denkt aber nicht an die Geräte, die man so herumstehen – etwa IoT-Geräte, der Router oder auch Software die man im Internet einsetzt – etwa CMS-Systeme.

Es gibt da eine nette immer aktuelle Datenbank namens Metasploit – diese kümmert sich um alles.

Inhaltsverzeichnis

Metasploit installieren

Unter auf Debian basierenden Linux-Distributionen installieren Sie über die Paket-Verwaltung folgende drei Pakete „curl wget gnupg2“ – etwa am einfachsten und schnellsten als Administrator am Terminal mit dem Befehl:

apt install curl wget gnupg2Anschließend lädt man sich über das Terminal (als normaler Benutzer) den Installer herunter:

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstallDieser wird nun ausführbar gemacht, entweder mit einem Rechtsklick auf die Datei und der Wahl von „Eigenschaften → Berechtigungen“ oder am Terminal mit dem Befehl:

chmod +x msfinstallJetzt lässt sich die Software installieren, als Administrator – alternativ wird man während der Installation nach dem Passwort gefragt:

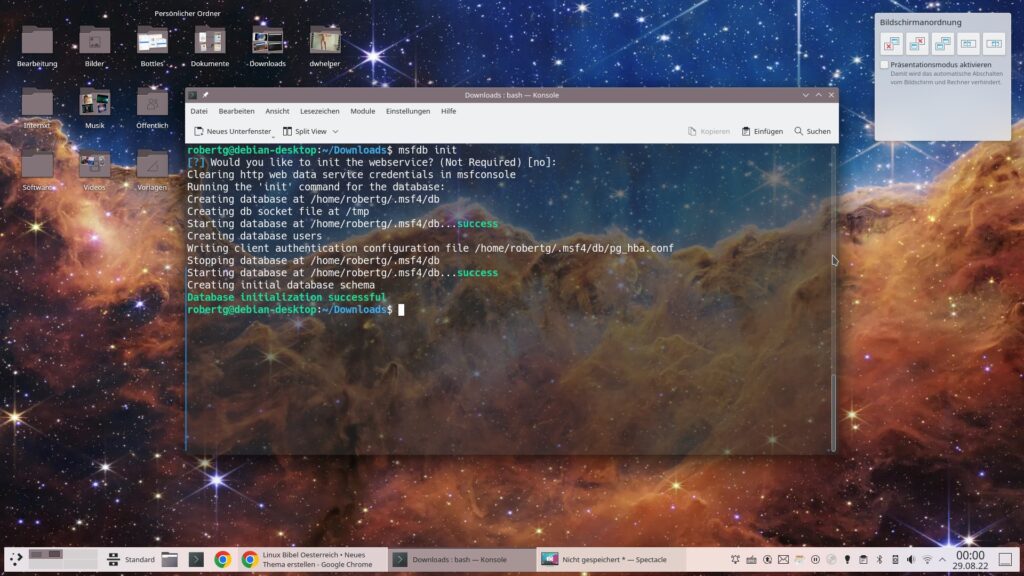

./msfinstallDer Installer erledigt alles von selbst – einfach abwarten. Anschließend wird die Datenbank als normaler Benutzer initialisiert:

msfdb initmsfdb init

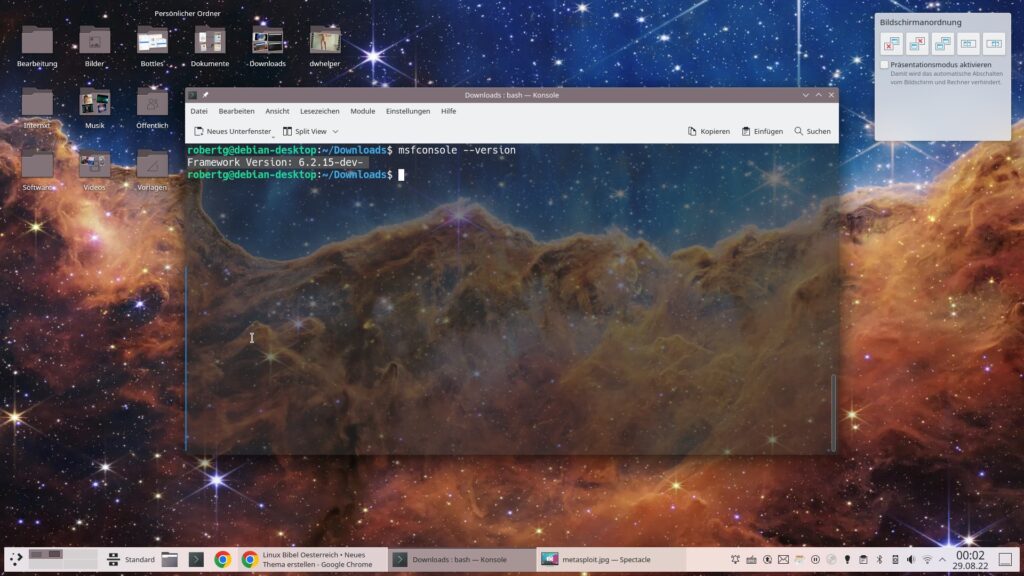

Jetzt lässt sich überprüfen, ob alles gut gegangen ist, als normaler Benutzer:

msfconsole --versionErhalten Sie eine Ausgabe ähnlich dieser, ist alles klar:

Metasploit nutzen

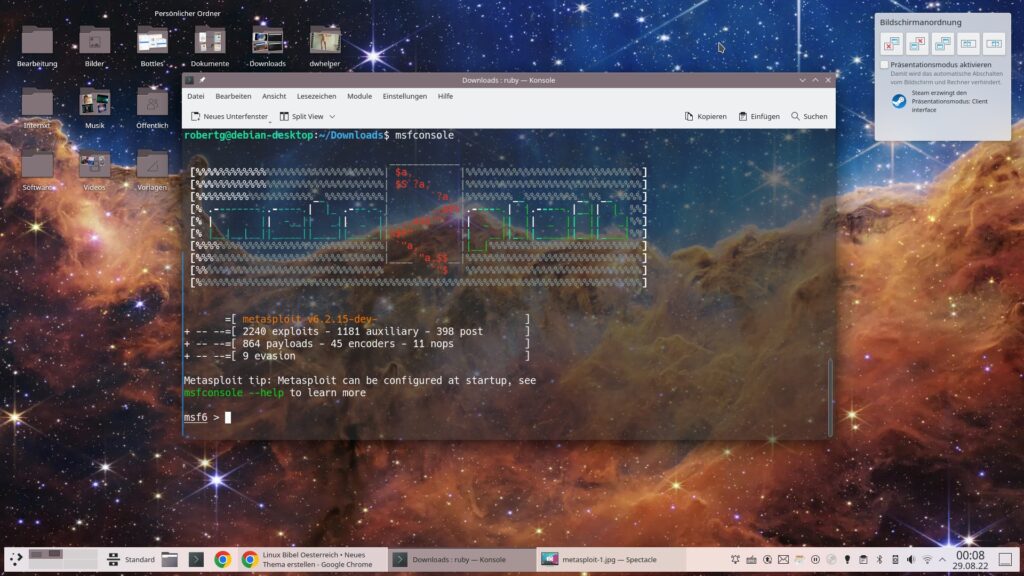

Metasploit wird als normaler Benutzer am Terminal genutzt, Sie starten die Software mit dem Befehl:

msfconsole

Jetzt findet man sich vor der Metasploit-Konsole wieder, diese wartet auf Ihre Eingaben. Suchen wir einmal nach in der Datenbank eingetragenen Exploits – hierzu nutzt man folgende Syntax:

search type:MODUL BERGIFFBeginnen wir einmal mit den Modulen:

- auxiliary – Das Hilfsmodul enthält eine Reihe von Programmen wie Fuzzer, Scanner und SQL-Injection-Tools, um Informationen zu sammeln und ein tieferes Verständnis des Zielsystems zu erlangen.

- encoders – Encoder verschlüsseln die Payloads/Exploits, um sie vor signaturbasierten Antivirenlösungen zu schützen. Da Payloads oder Exploits ungültige oder fehlerhafte Zeichen enthalten, besteht eine hohe Wahrscheinlichkeit, dass sie von einer Antivirenlösung erkannt werden.

- exploit – Wie bereits erwähnt, ist ein Exploit ein Code, der die Schwachstellen des Ziels nutzt, um den Systemzugriff über Payloads sicherzustellen.

- payload – Wie bereits erwähnt, helfen Ihnen Payloads, das gewünschte Ziel zu erreichen, das Zielsystem anzugreifen. Das bedeutet, dass sie Ihnen entweder dabei helfen, eine interaktive Shell zu erhalten oder Ihnen dabei helfen, eine Hintertür zu warten, einen Befehl auszuführen oder Malware zu laden usw. Metasploit bietet zwei Arten von Nutzlasten: stufenlose Nutzlasten und gestufte Nutzlasten.

- post – Das Post-Exploitation-Modul hilft Ihnen, weitere Informationen über das System zu sammeln. Beispielsweise kann es Ihnen dabei helfen, die Passwort-Hashes auszugeben und nach Benutzeranmeldeinformationen für laterale Bewegungen oder Rechteausweitungen zu suchen.

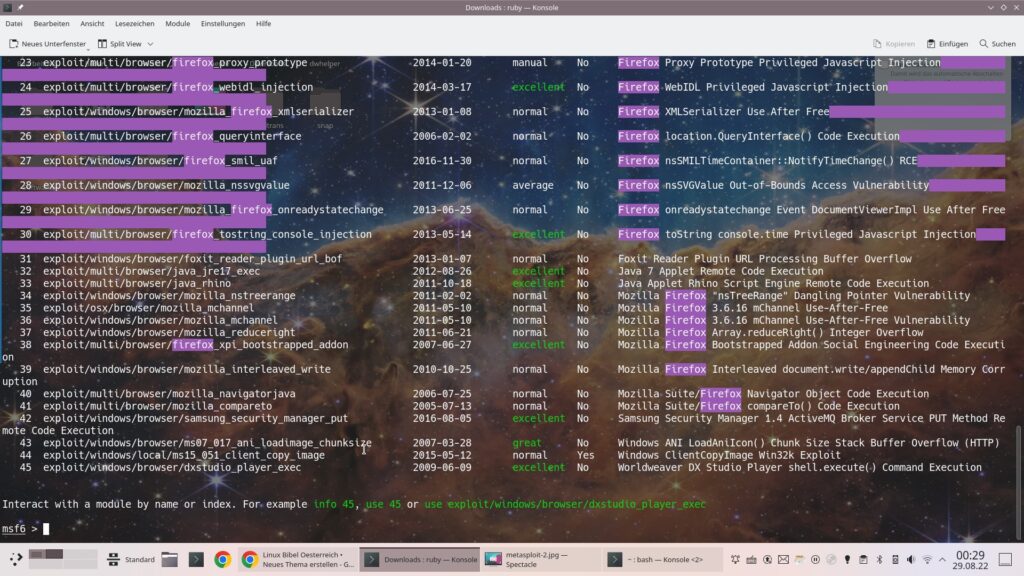

Wir werden uns hier an Exploits halten – wir nutzen also das Modul „exploit„. Als Begriff setzt man jetzt ein über was man Schwachstellen sucht, also etwa eine Software, ein Betriebssystem, ein Gerät, was auch immer – ein Beispiel:

search type:exploit firefox

Metasploit zeigt jetzt den gesuchten Begriff markiert und darüber eine Legende und natürlich Informationen zum Exploit. Hiermit haben wir uns nur die Exploits angesehen – Metasploit kann aber noch viel mehr, etwa Geräte im Netzwerk nach Exploits scannen, den Versuch starten ob sich Exploits ausnutzen lassen und vieles mehr. Mehr dazu unter:

Metasploit unter Kali

Metasploit Beginner unter Kali

Metasploit Tutorial

Mittels:

quitbeenden Sie die Software.

Erstveröffentlichung: Mo 29. Aug 2022, 00:36

Eine Reaktion

[…] der Sicherheitsanwendungen werden wir in Zukunft auch auf der Linux Bibel besprechen – zu Metasploit gibt es bereits den passenden Artikel. Eine neue Kategorie wurde für Kali […]