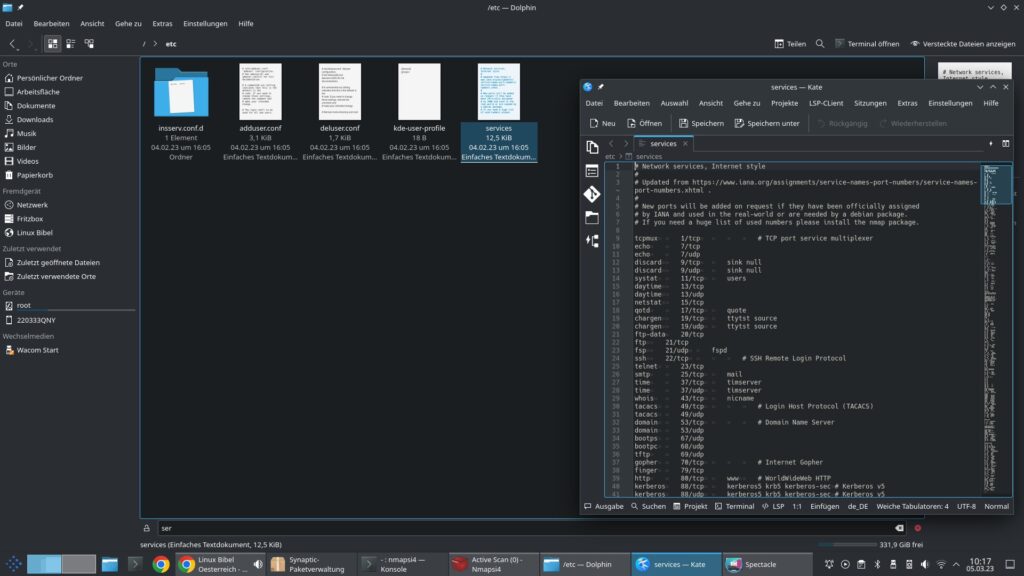

Jeder offene Port, der nicht benötigt wird, ist ein offener Port zu viel. Ports kann man als Straßen innerhalb einer Netzwerk-Verbindung bezeichnen – jeder Dienst auf einem Betriebssystem hat seinen eigenen Port – eine Liste dazu finden Sie unter /etc/services:

Nur ein kleines Beispiel – der Webserver nutzt etwa die beiden Ports 80 und 443 standardmäßig. Dann nutzt die Datenbank ihren eigenen Port und so weiter und so fort. Und wie schon beschrieben, jeder offene Port ist aus Sicherheitsgründen einer zu viel.

Dann gehen wir die Geschichte einmal an – vor etwa zwei Wochen hat mich ein hilfebedürftiger Benutzer angeschrieben, er hat Probleme mit seiner Datenbank. Er hat diese unter Windows mit WSL installiert, zudem einen Webserver zum Herumspielen. Die Datenbank verursacht so viel Last, obwohl seine Webseite zum Testen noch so gut wie nichts dran hat. Zu Testzwecken hat er den Router für den Zugang aus dem Internet konfiguriert.

Da der Kollege gleich in meiner Nähe war – ich zu ihm, sehe mir die Auslastung des Prozessors unter seinem Windows 11 an – haben Sie die Firewall aktiviert? Er – warum, eine solche ist doch im Router. Ich zurück – in Ihrem Router ist keine – eine WebCube von Drei (Österreich). Das Ding kann zwar IP-Adressen und MAC-Adressen filtern, mehr steckt aber nicht dahinter – keine Firewall (von solchen Geräten gibt es so einige, nicht nur von dieser Firma).

Ja, die Datenbank hatte er seit drei Tagen installiert – während dieser Zeit wurde die Datenbank schon über den offenen Port von irgendjemanden infiltriert und missbraucht. Auch wenn man einen Webserver ins Internet anbietet – hierzu nutzt man dann zur Sicherheit den Port 443, hat der Port für die Datenbank – standardmäßig 3306 offen im Internet nichts zu suchen.

Nach dieser kleinen Gutenachtgeschichte – wie lassen wir uns unter Linux offene Ports anzeigen? Das beste Werkzeug hierfür ist, Nmap – unter auf Debian basierenden Linux-Distributionen ganz einfach über die Paket-Verwaltung zu installieren.

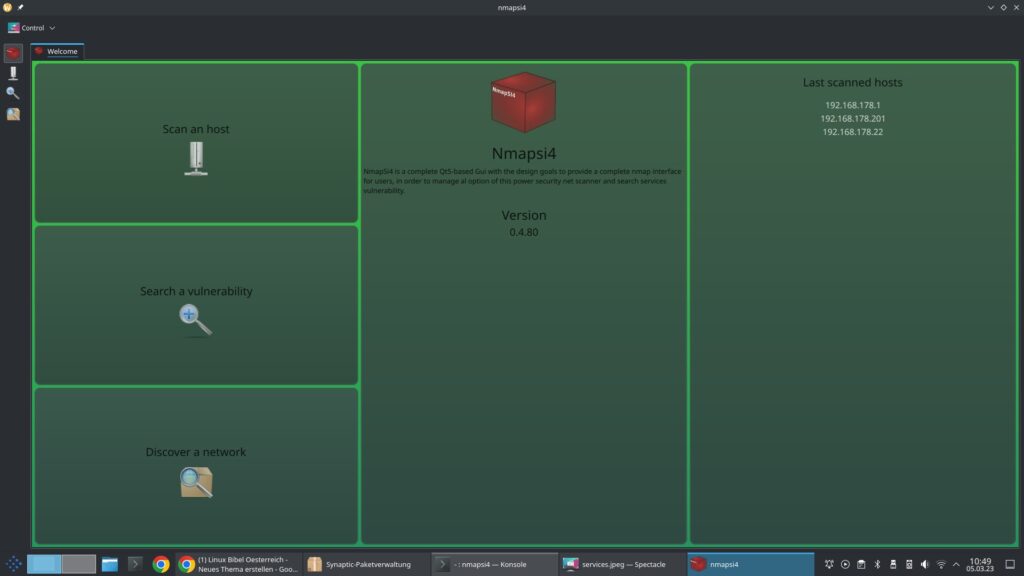

Doch Nmap ist ein Werkzeug für das Terminal – ist nicht jedermanns Ding. Eine grafische Oberfläche für Nmap ist etwa NmapSI4 – dieses installieren Sie ebenso über die Paket-Verwaltung durch das Paket „nmapsi4“. Die Software findet sich auch unter NmapSI4.

NmapSI4 nutzen

Sie finden diese Software nach der Installation im Anwendungsmenü unter der Kategorie System, hier finden sich zwei Einträge – „NmapSI4 User“ und „NmapSI4 Full“. Erster Eintrag kann auch vom normalen Benutzer genutzt werden – jedoch nur mit sehr eingeschränkter Funktion, der zweite kann nur mit administrativen Rechten gestartet werden.

Links zeigen sich die nutzbaren Schalter:

- Scan host – einen einzelnen Host / Rechner scannen

- Search a vulnerability – das komplette Netzwerk nach bekannten Sicherheitslücken durchsuchen

- Discover a network – das komplette Netzwerk auf offene Pors scannen

Scannen wir einmal einen einzelnen Host – erster Eintrag (nur der lokale Rechner, auf dem NmapSI4 installiert ist, lässt sich nicht untersuchen).

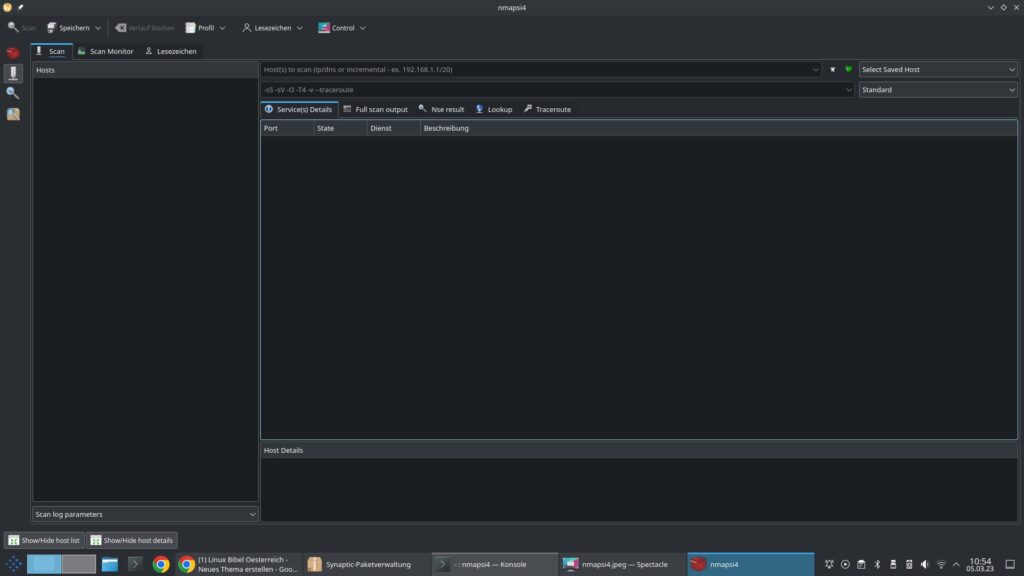

Im Feld Host(s) to scan geben Sie die IP-Adresse des Rechners ein, anschließend können Sie ganz oben links auf den Schalter klicken:

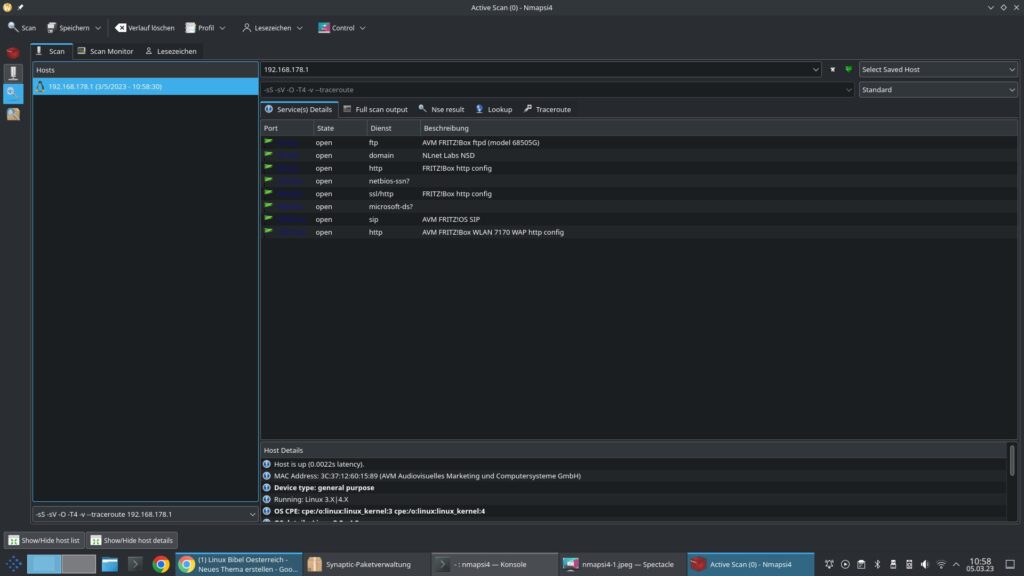

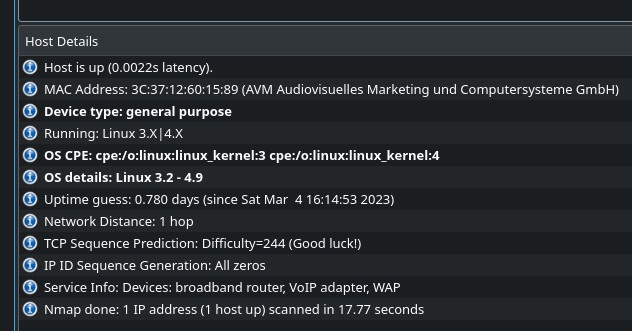

Nachdem der Scan abgeschlossen wurde, sehen Sie dessen IP-Adresse links in der Liste – klicken Sie diesen doppelt an – so zeigen sich rechts daneben die offenen Ports. Unten finden Sie ein Feld – dieses ziehen Sie am besten größer, so sehen Sie alle Details, die sich durch den Scan ergeben:

Für die Freaks, die meinen auf einer Fritz!Box würde keine Linux laufen, bitte sehr. Haben Sie schon mit Nmap Erfahrung, können Sie im Feld unter dem Feld für die IP-Adresse eigene Optionen für den Scan angeben (zu Nmap sehen wir uns etwas später einen eigenen Artikel an).

Über das Menü Lesezeichen → Add Host to bookmark können Sie den Rechner als Lesezeichen setzen, solche Lesezeichen finden Sie anschließend hinter dem Feld für die IP-Adresse über den Schalter Select Saved Host.

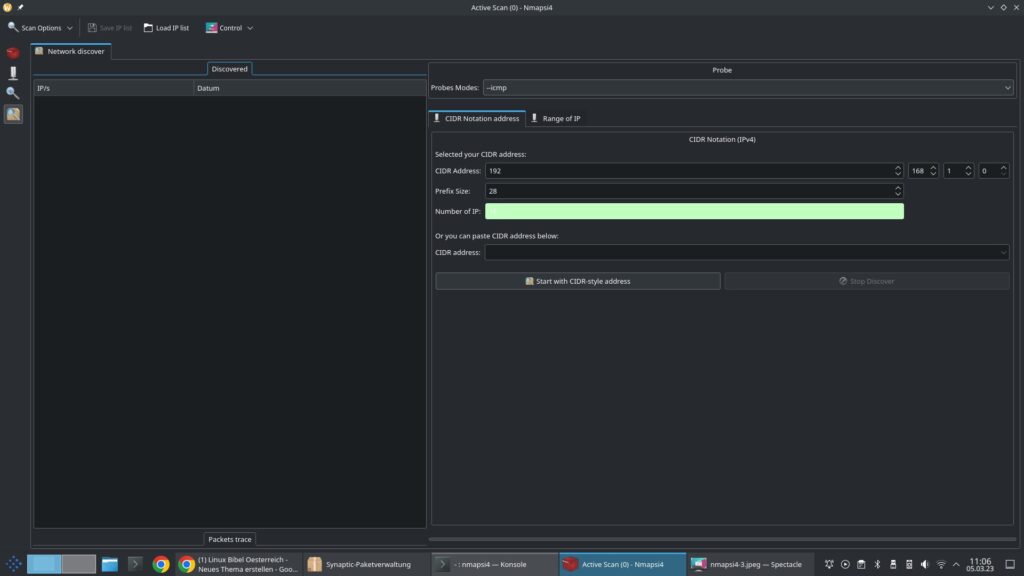

Über den Eintrag Discover a network im Hauptmenü können Sie so das komplette Netzwerk scannen – dies kann jedoch auch extrem lange dauern, außer Sie passen die Einstellungen dementsprechend an:

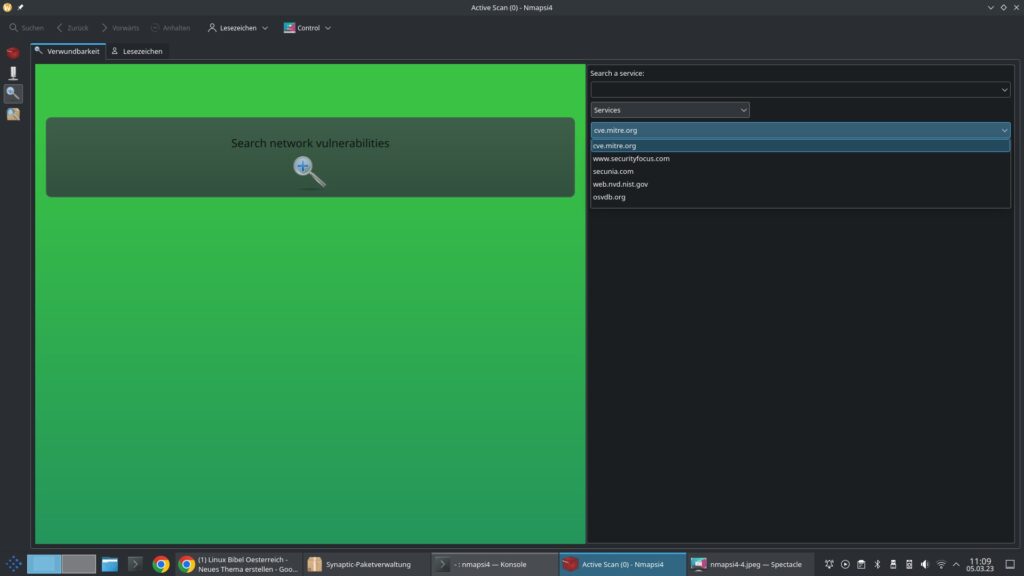

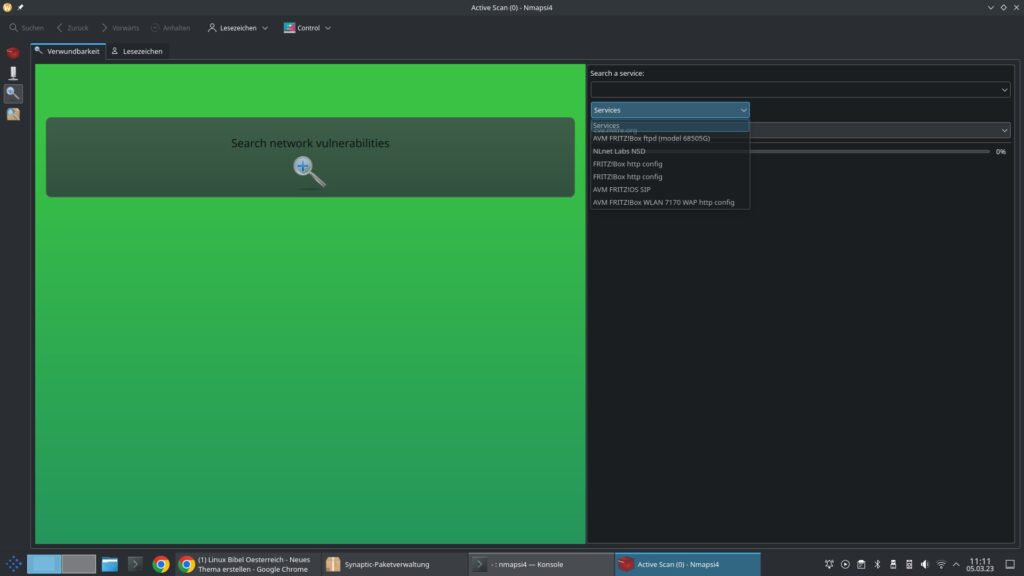

Der mittlere Eintrag sucht nun direkt nach bekannten Sicherheitslücken:

Sie wählen erst einmal den gewünschten CVE-Service, geben anschließend das Gerät oder den Host an:

Zuletzt geben Sie im Feld ganz oben die CVE-Nummer an und bestätigen mit Eingabe, dies war es – die Software scannt das Gerät nach der angegebenen Sicherheitslücke.

Erstveröffentlichung von @robertgoedl » So 5. Mär 2023, 11:12

Noch keine Reaktion