Hin und wieder ist es nützlich, Informationen über eine Domain zu bekommen. Manchmal, weil man Spam auf der Spur ist, mal, weil man herausfinden will, was man über seine eigene Domain herausfinden kann.

Einiges bekommt man unter Linux schon mit Standard-Mitteln heraus, mit dnsenum holt man jedoch alles Mögliche über eine Domain heraus, was über deren Infrastruktur zu finden ist.

Inhaltsverzeichnis

dnsenum installieren

Unter auf Debian basierenden Linux-Distributionen installieren Sie diese Software wie üblich ganz einfach über die Paket-Verwaltung durch das Paket „dnsenum„. Am schnellsten als root auf dem Terminal:

apt update

apt install dnsenumFindet sich das Paket nicht in den Repositorys Ihrer genutzten Distribution, finden Sie dieses Perl-Script auch auf GitHub.

dnsenum nutzen

Die Software wird als normaler Benutzer auf dem Terminal genutzt, als Option geben Sie ganz einfach die Domain an, über die Sie nähere Informationen benötigen. Also etwa:

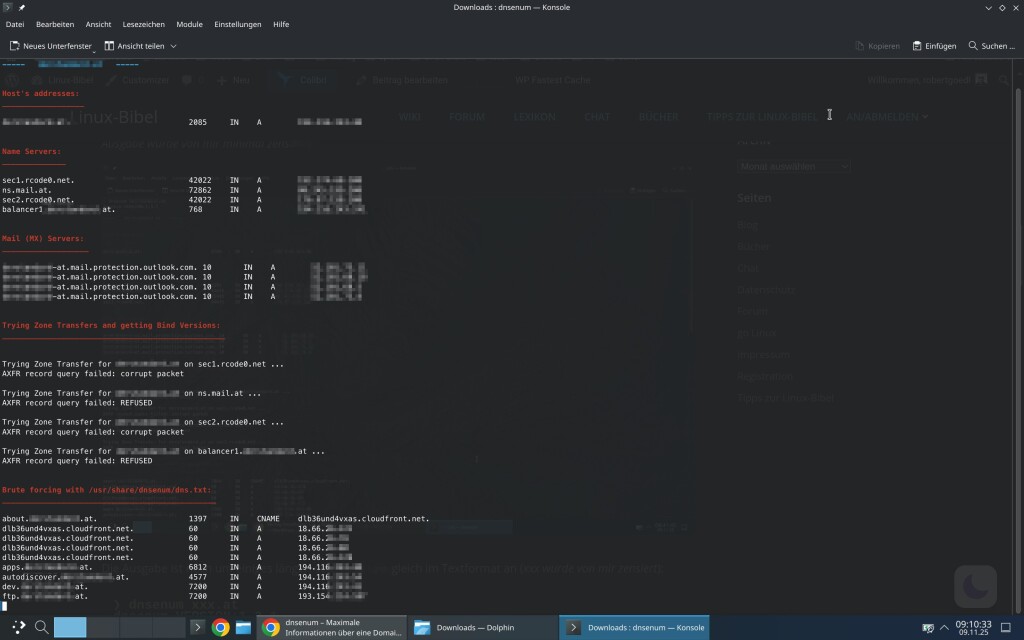

dnsenum google.comIm Beispiel der folgenden Ausgabe wurde eine andere Domain genutzt, da die Ausgabe etwas kürzer ist (die Ausgabe wurde von mir minimal zensiert):

Die Ausgabe ist noch um einiges länger, sehen wir uns gleich im Textformat an (xxx wurde von mir zensiert):

❯ dnsenum xxx.at

dnsenum VERSION:1.3.1

----- xxx.at -----

Host's addresses:

__________________

xxx.at. 4709 IN A 194.116.xxx.xx

Name Servers:

______________

balancer1.xxx.at. 3391 IN A 194.116.xxx.xxx

sec1.rcode0.net. 44645 IN A 192.174.xxx.xxx

ns.mail.at. 75485 IN A 80.245.xxx.xxx

sec2.rcode0.net. 44645 IN A 176.97.xxx.xxx

Mail (MX) Servers:

___________________

xxx-at.mail.protection.outlook.com. 10 IN A 52.101.xxx.xxx

xxx-at.mail.protection.outlook.com. 10 IN A 52.101.xxx.xxx

xxx-at.mail.protection.outlook.com. 10 IN A 52.101.xxx.xxx

xxx-at.mail.protection.outlook.com. 10 IN A 52.101.xxx.xxx

Trying Zone Transfers and getting Bind Versions:

_________________________________________________

Trying Zone Transfer for xxx.at on balancer1.xxx.at ...

AXFR record query failed: REFUSED

Trying Zone Transfer for xxx.at on sec1.rcode0.net ...

AXFR record query failed: corrupt packet

Trying Zone Transfer for xxx.at on ns.mail.at ...

AXFR record query failed: REFUSED

Trying Zone Transfer for xxx.at on sec2.rcode0.net ...

AXFR record query failed: corrupt packet

Brute forcing with /usr/share/dnsenum/dns.txt:

_______________________________________________

about.xxx.at. 2064 IN CNAME dlb36und4vxas.cloudfront.net.

dlb36und4vxas.cloudfront.net. 60 IN A 18.66.xxx.xxx

dlb36und4vxas.cloudfront.net. 60 IN A 18.66.xxx.xxx

dlb36und4vxas.cloudfront.net. 60 IN A 18.66.xxx.xxx

dlb36und4vxas.cloudfront.net. 60 IN A 18.66.xxx.xxx

apps.xxx.at. 2505 IN A 194.116.xxx.xxx

autodiscover.xxx.at. 7200 IN A 194.116.xxx.xxx

dev.xxx.at. 7200 IN A 194.116.xxx.xxx

ftp.xxx.at. 7200 IN A 193.154.xxx.xxx

intern.xxx.at. 7200 IN A 194.116.xxx.xxx

jobs.xxx.at. 1101 IN CNAME d6tre4tjuscrm.cloudfront.net.

d6tre4tjuscrm.cloudfront.net. 33 IN A 99.84.xxx.xxx

d6tre4tjuscrm.cloudfront.net. 33 IN A 99.84.xxx.xxx

d6tre4tjuscrm.cloudfront.net. 33 IN A 99.84.xxx.xxx

d6tre4tjuscrm.cloudfront.net. 33 IN A 99.84.xxx.xxx

live.xxx.at. 226 IN A 194.116.xxx.xxx

mail.xxx.at. 7200 IN A 194.116.xxx.xxx

mail1.xxx.at. 7200 IN CNAME thewall1.xxx.at.

thewall1.xxx.at. 7200 IN A 193.154.xxx.xxx

mail2.xxx.at. 7200 IN A 193.154.xxx.xxx

mobile.xxx.at. 7200 IN A 194.116.xxx.xxx

origin.xxx.at. 7200 IN A 194.116.xxx.xxx

owa.xxx.at. 7200 IN A 194.116.xxx.xxx

secure.xxx.at. 7200 IN A 194.116.xxx.xxx

static.xxx.at. 7200 IN A 194.116.xxx.xxx

vpn.xxx.at. 7200 IN A 193.154.xxx.xxx

vpn.xxx.at. 7200 IN A 194.116.xxx.xxx

www.xxx.at. 3864 IN CNAME www.xxx.at.edgekey.net.

www.xxx.at.edgekey.net. 11008 IN CNAME e12972.dscb.akamaiedge.net.

e12972.dscb.akamaiedge.net. 11 IN A 104.96.xxx.xxx

xxx.at class C netranges:

__________________________________

193.154.xxx.0/24

194.116.xxx.0/24

Performing reverse lookup on 512 ip addresses:

_______________________________________________

33.214.xxx.xxx.in-addr.arpa. 86400 IN PTR fw-wlan.xxx.at.

98.214.xxx.xxx.in-addr.arpa. 86400 IN PTR thewall1b.xxx.at.

99.214.xxx.xxx.in-addr.arpa. 86400 IN PTR thewall2b.xxx.at.

100.214.xxx.xxx.in-addr.arpa. 86400 IN PTR firewall2.xxx.at.

116.214.xxx.xxx.in-addr.arpa. 86400 IN PTR mail.xxx.at.

1.243.xxx.xxx.in-addr.arpa. 86400 IN PTR gw.xxx.at.

9.243.xxx.xxx.in-addr.arpa. 86400 IN PTR silwall1.xxx.at.

20.243.xxx.xxx.in-addr.arpa. 86400 IN PTR www.xxx.at.

21.243.xxx.xxx.in-addr.arpa. 86400 IN PTR livestat.xxx.at.

23.243.xxx.xxx.in-addr.arpa. 86400 IN PTR images.xxx.at.

65.243.xxx.xxx.in-addr.arpa. 86400 IN PTR css.xxx.at.

98.243.xxx.xxx.in-addr.arpa. 86400 IN PTR thewall1a.xxx.at.

99.243.xxx.xxx.in-addr.arpa. 86400 IN PTR thewall2a.xxx.at.

116.243.xxx.xxx.in-addr.arpa. 86400 IN PTR mail.xxx.at.

241.243.xxx.xxx.in-addr.arpa. 86400 IN PTR balancer1.xxx.at.

242.243.xxx.xxx.in-addr.arpa. 86400 IN PTR balancer2.xxx.at.

243.243.xxx.xxx.in-addr.arpa. 86400 IN PTR xxx.xxx.at.

244.243.xxx.xxx.in-addr.arpa. 86400 IN PTR balancer4.xxx.at.

245.243.xxx.xxx.in-addr.arpa. 86400 IN PTR balancer5.xxx.at.

19 results out of 512 IP addresses.

xxx.at ip blocks:

__________________________

193.154.xxx.33/32

193.154.xxx.98/31

193.154.xxx.100/32

193.154.xxx.116/32

194.116.xxx.1/32

194.116.xxx.9/32

194.116.xxx.20/31

194.116.xxx.23/32

194.116.xxx.65/32

194.116.xxx.98/31

194.116.xxx.116/32

194.116.xxx.241/32

194.116.xxx.242/31

194.116.xxx.244/31

done.Die Software holt sich also nicht nur Informationen über die angegebene Domain, sondern auch alles, was sie zu dieser zugehörig findet. Und die Ausgabe ist hier von der Software selbst schon gekürzt – hier hilft dann die Manpage weiter:

man dnsenum

Noch keine Reaktion