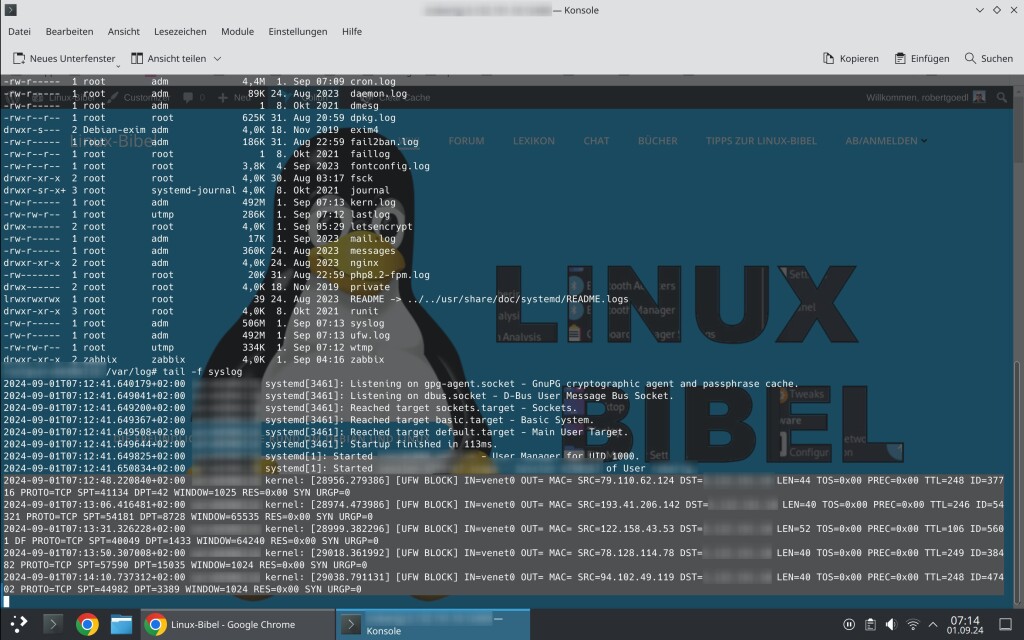

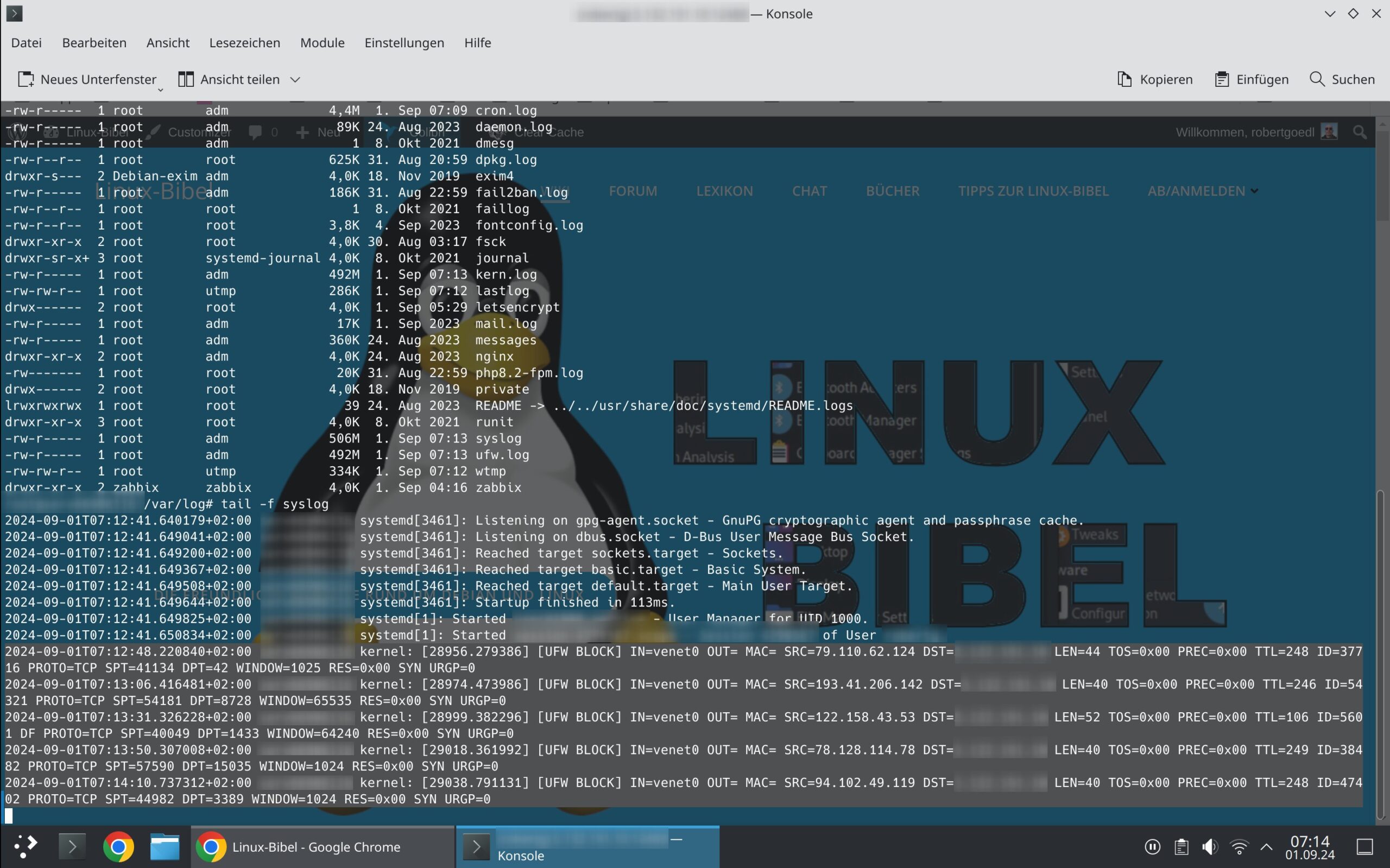

Dass die Linux Bibel langsam immer bekannter wird, zeigt auch ein Blick in die Logs des Servers:

Mittels Portscans lassen sich die offenen Ports auf einem Server anzeigen und auch die Dienste und deren Versionen – also die Version der Software, die dahinter läuft.

Man versucht also herauszufinden, was auf dem Server läuft und welche Sicherheitslücken die jeweilige Software hat, um über diese in das System einzudringen – böse Jungs und Mädchen eben.

Nun, diese Portscans laufen 24 Stunden, die ganze Woche, das ganze Jahr – böse natürlich, auf der Linux Bibel ist alles aktuell.

Im Screenshot oben zeigen sich die IPs (SRC – die Quell-IP): 79.110.62.124 – GB, 122.158.43.53 – China, 78.128.114.78 – Bulgarien und 94.102.49.119 – Niederlande. Es sind natürlich noch viele mehr, eigentlich ohne Ende.

Jetzt das für mich Lustige: dies passiert auf allen bekannten Servern weltweit. Irgendwelche Honks suchen weltweit auf Server nach Lücken, über die sie eindringen können, solche Portscans sind natürlich auch illegal, wenn man sie nicht auf seinem eigenen Server einsetzt. Nun, ich werde – auch wenn die Scans ohne Lücken im System nichts machen, trotzdem entgegenwirken, mit Portspoof.

Portspoof: über die Implementierung dieser Software lassen sich Portscans zwar nicht verhindern, aber deren Durchführung verzögern, indem man alle Scans auf einen Port weiterleitet, nur nicht auf offene Ports.

Mit Portspoof kann man so Portscans nicht nur ins Leere laufen lassen, sondern auch unnötig verzögern – ein Portscan auf einem Port dauert genauso lange, bis die Scan-Software oder das Script weiß, der Port ist offen oder geschlossen und welche Software mit welcher Version läuft dahinter, an und für sich etwa eine bis fünf Sekunden pro Port. Portspoof kann am gescannten Port statt Port offen oder geschlossen stattdessen auch Nachrichten an den Scanner schicken. Aber auch ganze Textdateien – etwa ganze Telefonbücher, Tausend und eine Nacht, Dateien, Videos – statt der Statusmeldung des Port kann Portspoof also einen Payload zurückschicken. So kann der Portscan eines Ports statt einer bis fünf Sekunden, schon mal einen Tag dauern.

Und jetzt ganz böse – als Payload kann Portspoof auch bösartigen Code (natürlich illegal) zurückschicken, der das scannende System möglicherweise infiziert.

Für interessierte – Portspoof findet sich auf GitHub. Ich werde natürlich einen passenden Beitrag schreiben, wie die Software auf der Linux Bibel installiert und eingefügt wurde.

8 Reaktionen

Für von außen erreichbare Server sicher sinnvoll.

Für einen Client hinter einer maximal abgeriegelten Fritz!Box 7590AX wäre das wohl mit Kanonen auf Spatzen schießen?

Eure Meinung dazu?

Hinter einem Router ist dies natürlich eine ganz andere Geschichte. Grundsätzlich bietet ein Router Schutz – und Angreifer dieser Art sind auch nicht darauf aus, normale Rechner zu infizieren. Das macht man mit normaler Schadsoftware, die man sich meist selbst installiert – oder eben über infizierte Webseiten.

99% der Infizierung geschieht durch den Dodl an der Tastatur – wie wahr…

99,99% auf Winwaste Maschinen 🙂

Wie kann man eigentlich wissen, wie gut der Router schützt? Hat man ihn von einem Provider, kann da über Jahre nichts mehr gehen – oder wer schützt da einen?

Fritz!Box von AVM verfügt über eine hervorragende Dokumentation ihrer Produkte:

https://avm.de/service/wissensdatenbank/dok/FRITZ-Box-7530/57_Sicherheitsfunktionen-Firewall-der-FRITZ-Box/

I.d.R. gibt es da nichts großartig einzustellen, meist reicht die Standard-Konfiguration. Die Geräte werden über längeren Zeitraum mit Aktualisierungen versorgt – via Provider oftmals automatisch…

Ein Supporter meines Providers empfahl mir die Fritz!Box nicht – wohl aus Selbstschutz, damit sie sich bei Problemen nicht noch damit rumschlagen müssen. Schon dass ich mit Linux unterwegs bin, brachte sie ins Schleudern bzw. liess Rauch aus ihren Köpfen hochsteigen.

Ich hatte die 7390, dann die 7490, dann die 7590 [ 2,4GHz abgeraucht nach 5 Jahren und 1 Monat 🙁 ] und jetzt die 7590AX im Einsatz, laufen wie a Glöckerl. Die nächste wird die 5690Pro werden im Hinblick auf Glasfaserumbau durch meinen Provider. Da nix kritisch in meinem „Rechenzentrum“, fahre ich die Betas mit, die erfassten Daten stelle ich AVM zur Verfügung. Freundlicherweise sponsert mein Provider nach Vertragsverlängerung die Fritz!Boxen ein wenig, so um 1/3 ca. Gutes Zeug, kann ich nur empfehlen.

Eine Fritz!Box ist so gesehen ziemlich optimal – zumindest im Gegensatz zu Herstellern, wie etwa TP-Link (meist ein Update kurz nach dem Release und die gröbsten Fehler auszubessern, das war es dann) und Co. Aber ganz ehrlich – optimal ist die Fritz!Box auch nicht – auch diese Teile haben öfter kritische Lücken, für die es vielleicht nach Monaten mal Updates gibt – tausende EURO für ein wirklich professionelles Gerät will man aber auch nicht ausgeben.

Für viele Router bietet jedoch etwa OpenWRT Unterstützung – lässt sich auch auf einem Raspberry Pi installieren und etwa hinter dem Router nutzen. Dasselbe gilt für eine gute, aber recht einfach zu konfigurierende Firewall wie etwa IPFire.

Werde mal entsprechende Beiträge dazu bringen.